Dans une étude parue le 16 septembre 2025, la société de cybersécurité Kaspersky met en lumière une campagne cybercriminelle particulièrement fourbe. Une opération qui mêle cheval de Troie, script généré par l’IA et fausses factures d’hôtels.

C’est un groupe de cybercriminels actif depuis plus de dix ans, qui ne cesse d’évoluer avec son temps.

Son nom officiel ? TA558, que la société Kaspersky surnomme « RevengeHotels » en raison de son attrait particulier pour les complexes hôteliers et les voyageurs. Depuis 2015, ces hackers mènent de vastes campagnes de phishing destinées non seulement aux clients d’hôtels, mais également aux établissements eux-mêmes, parfois en ciblant directement la réception.

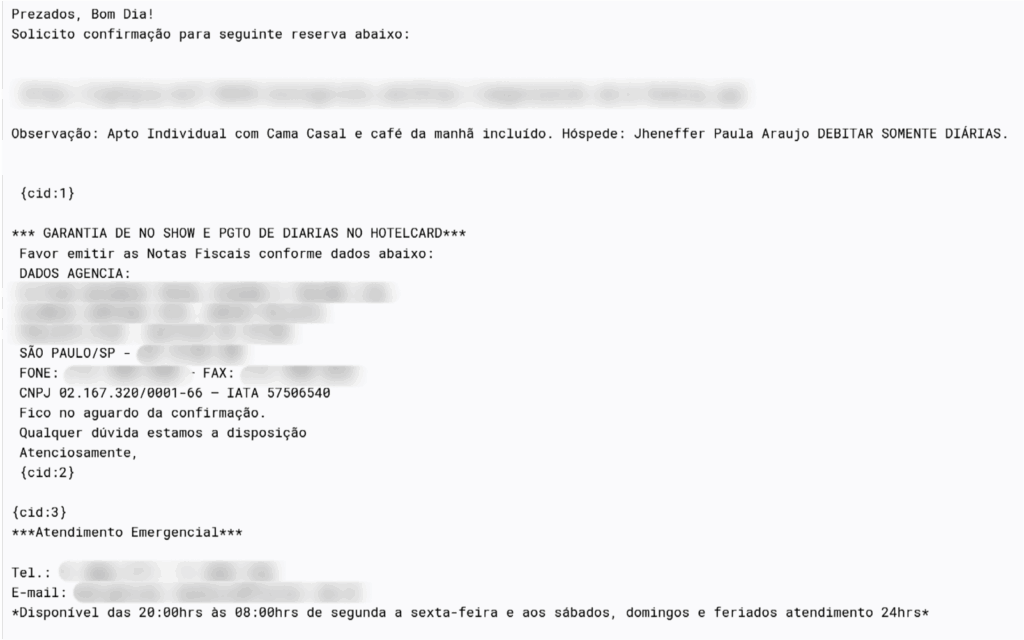

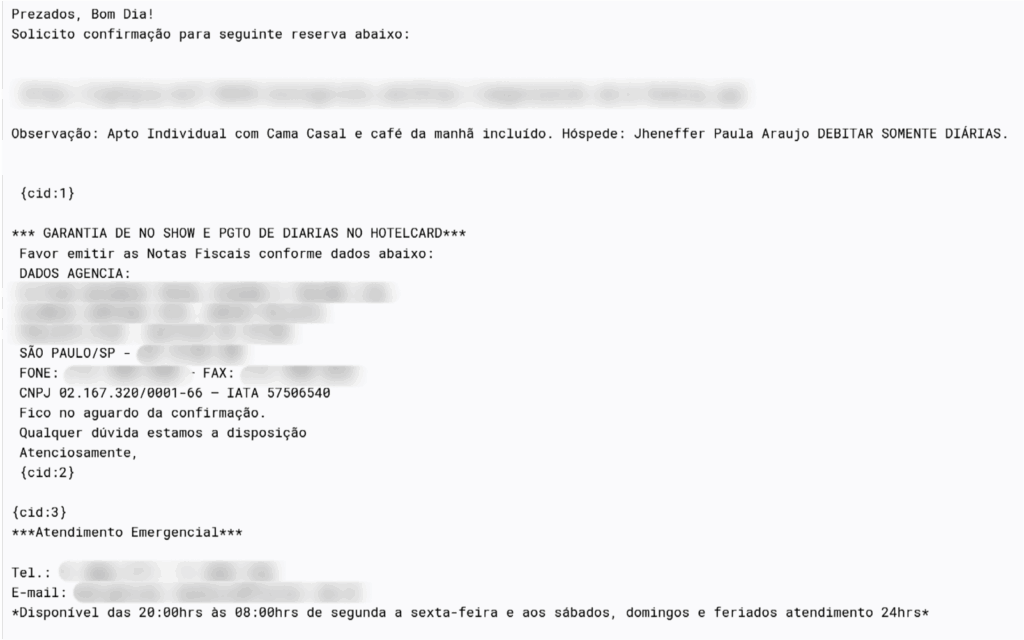

Leur objectif ? Piéger les victimes en les redirigeant vers un site frauduleux, puis leur faire télécharger de fausses factures en pièce jointe. Derrière ces documents falsifiés se cache en réalité un cheval de Troie, permettant l’infiltration et la compromission des systèmes, puis le vol de coordonnées bancaires.

En ce retour de saison estivale, Kaspersky dévoile, dans un papier de recherche publié le 16 septembre 2025, les nouveaux procédés du groupe. Des méthodes qui tirent pleinement parti de l’intelligence artificielle, intégrée au cœur des opérations.

Vos données méritent d’être mieux protégées.

Les escroqueries, les virus et les ransomwares ne sont plus une fatalité. Protégez votre vie privée et vos données personnelles avec Bitdefender et profitez de votre vie numérique en toute sérénité.

Leurs méthodes d’infiltration

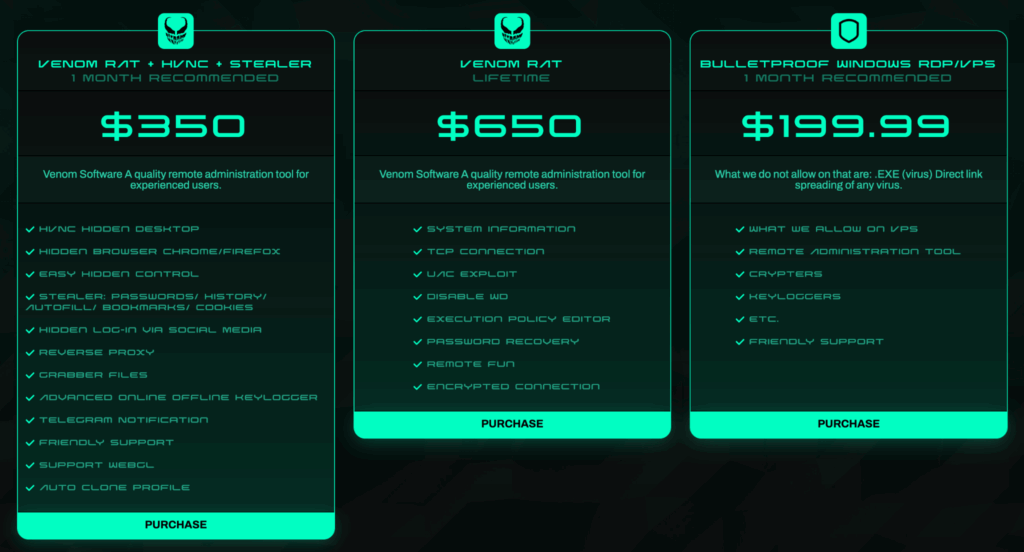

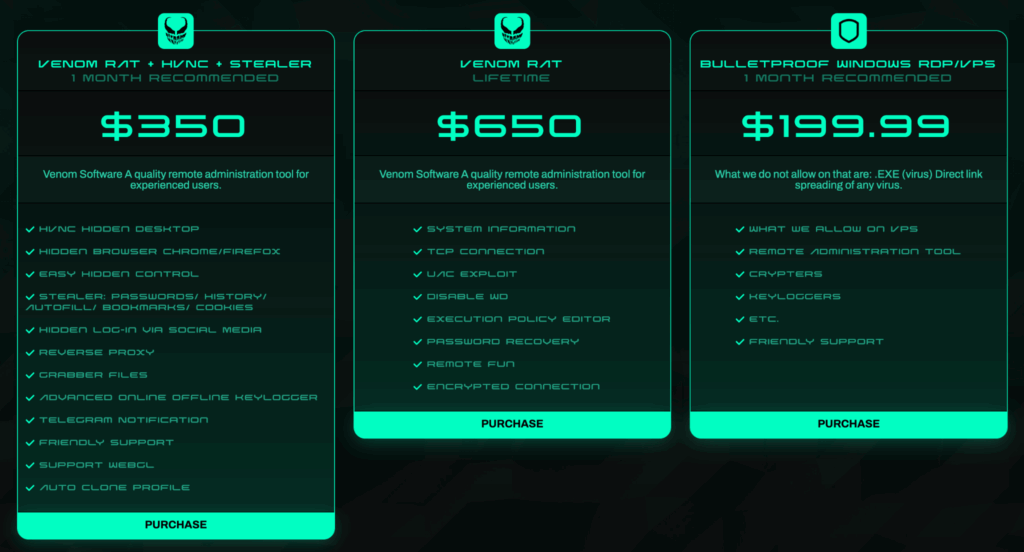

Pour ce cru 2025, « RevengeHotels » continue d’utiliser la même porte d’entrée, à savoir des e-mails frauduleux demandant de télécharger une facture d’hôtel. Mais la grande nouveauté réside dans le logiciel malveillant implanté une fois l’accès obtenu : VenomRAT.

Ce dernier se démarque par des caractéristiques particulièrement utiles à l’objectif final de TA558 : le malware est capable d’effacer ses traces (suppression des logs), de rester durablement sur les systèmes infectés, et de s’adapter à différents environnements en intégrant plusieurs outils pour collecter identifiants et données sensibles.

VenomRAT embarque également des modules avancés pour contrôler l’ordinateur à distance comme l’accès à la webcam, le vol de frappes clavier, les captures d’écran, etc. Un large éventail de capacités qui en fait un outil redoutable pour voler des coordonnées bancaires dans le secteur hôtelier.

Mais l’évolution principale, mise en avant par les chercheurs, est la génération par IA du script permettant de charger VenomRAT.

La documentation poussée du code et la présence de « placeholders » pour modifier les variables sont autant d’éléments qui poussent les équipes de Kaspersky à alerter sur cette nouvelle donne qui renforce l’accessibilité et l’adaptabilité du malware. Une nouvelle donne d’autant plus inquiétante, lorsque l’on sait que VenomRAT est toujours disponible à la vente sur le dark web.

Victimes actuelles et futures de RevengeHotels

Selon les équipes de Kaspersky, la campagne cybercriminelle « RevengeHotels » de 2025 vise principalement des hôtels brésiliens et d’autres établissements sur les marchés hispanophones. Argentine, Bolivie, Chili, Costa Rica, Mexique, Espagne : tous ces pays particulièrement prisés des voyageurs ont vu nombre de leurs entreprises touristiques être ciblées par ces attaques.

Difficile d’établir une zone géographique d’où pourrait provenir la menace. Si de nombreux noms de domaine attribués à RevengeHotels ont des consonances portugaises, d’anciennes campagnes ont également visé des entités russes, biélorusses ou encore turques.

À noter que l’usage des LLM pourrait rapidement faire perdre de la valeur à ces indices linguistiques. L’intégration de ces outils permet, entre autres, aux cybercriminels de créer des leurres de phishing dans d’innombrables langues, étendant leur portée géographique.

Toute l’actu tech en un clin d’œil

Ajoutez Numerama à votre écran d’accueil et restez connectés au futur !