Ils opèrent des campagnes d’espionnage et de sabotage ultra-sophistiquées et infiltrent en silence les organisations et entreprises stratégiques du monde entier. Pour mieux comprendre les grandes menaces qui entourent le monde cyber, Numerama dresse les portraits des groupes dits « APT ». Quels sont leurs modes opératoires ? Qui les finance ? On débute cette série par son commencement : APT1.

Nous sommes en 2013, lorsque après des années de traque, la société de cybersécurité Mandiant publie APT1, un rapport qui décortique le mode opératoire et les infrastructures d’un des groupes de cyberespionnage les plus craints de l’époque.

Depuis le milieu des années 2000, APT1, également connu sous les alias de Comment Crew ou Comment Panda, est à l’origine des plus gros coups de vols de données sur des infrastructures sensibles, et ce, partout dans le monde.

Ici, pas d’individus isolés, mais une véritable faction ultra-organisée, dont l’effectif exact reste encore inconnu. Les campagnes d’espionnage du groupe figurent parmi les plus marquantes de la décennie écoulée.

Compromission totale de réseaux, vols de procédés de fabrication, exfiltration de communications privées…

À date de la publication du rapport Mandiant, APT1 est déjà accusé d’avoir dérobé des centaines de téraoctets dans 141 organisations différentes.

Mais à qui ont profité tous ces renseignements stratégiques récoltés ?

L’identification formelle d’APT1

« Le gouvernement chinois peut autoriser cette activité, mais il n’existe aucun moyen de déterminer l’ampleur de son implication. »

Voici ce qu’on pouvait lire dans un rapport de Mandiant publié en 2010, qui recensait déjà les soupçons autour de la participation de Pékin aux campagnes de cyberespionnage mondiales.

Trois ans plus tard, l’entreprise américaine change de ton et conclut le rapport APT1 avec ces deux hypothèses et une pointe d’ironie :

Vos données méritent d’être mieux protégées.

Les escroqueries, les virus et les ransomwares ne sont plus une fatalité. Protégez votre vie privée et vos données personnelles avec Bitdefender et profitez de votre vie numérique en toute sérénité.

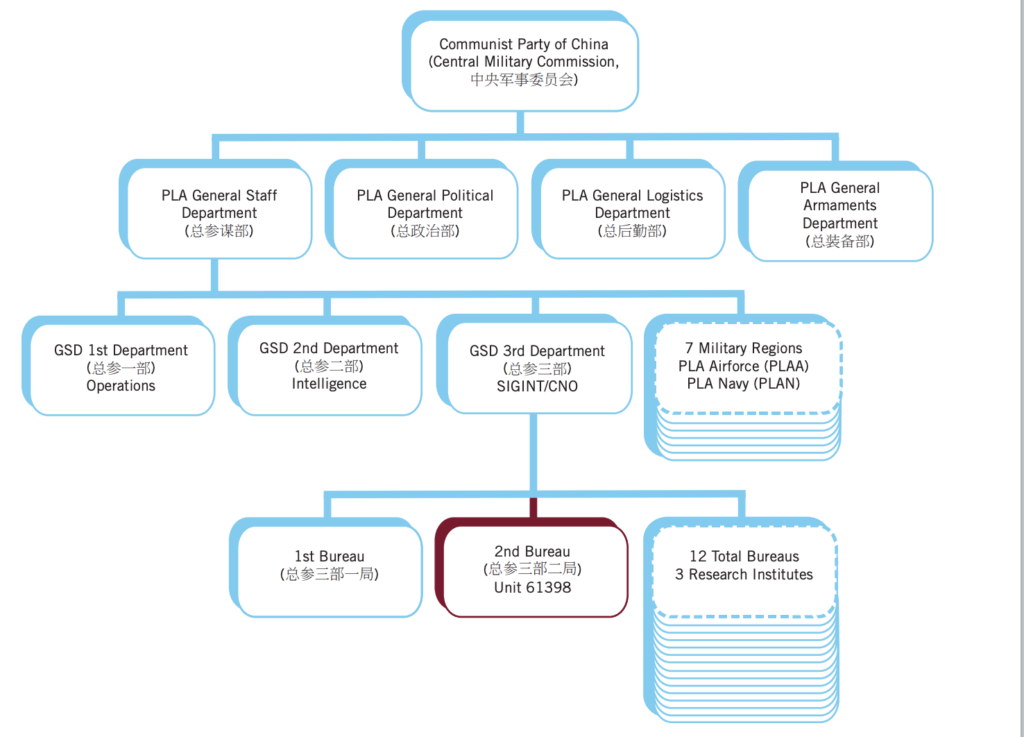

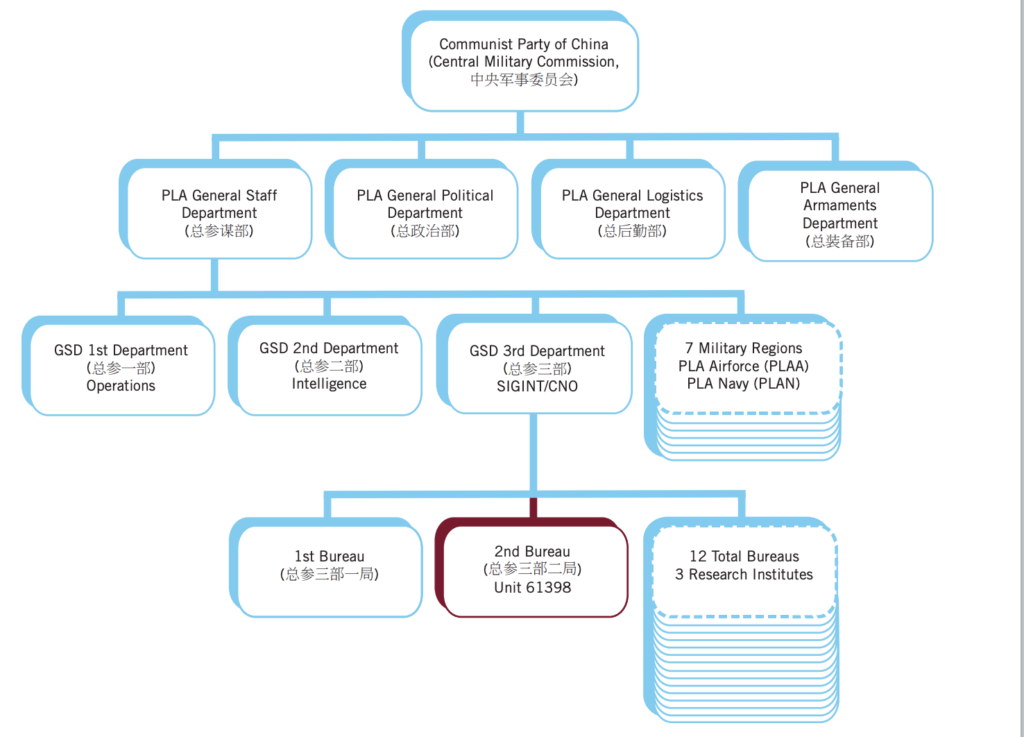

« Soit une organisation secrète, très bien équipée, composée de chinois […] mène depuis des années une campagne industrielle de cyberespionnage, juste à côté des locaux de l’unité militaire 61398, en accomplissant exactement le type de missions attribuées à cette unité. Soit, tout simplement, APT1 et l’unité 61398 sont une seule et même entité. »

Une façon d’identifier formellement les autorités chinoises comme commanditaires des opérations de surveillance numérique.

Les preuves présentées dans le rapport APT1 sont édifiantes. On y découvre un bâtiment de 12 étages, localisé à Pudong New Area, un quartier financier flambant neuf de Shanghai.

Plus de 12 000 m², qui abriteraient l’unité secrète 61398 de l’armée chinoise, dédiée aux « Computer Network Operations ».

Pour appuyer leur découverte, les chercheurs dévoilent également un document interne provenant de la China Telecom et qui fait état de la construction d’une infrastructure fibre optique spécialement destinée à l’unité 61398, au nom de la défense nationale.

Les équipes de Mandiant estiment que des centaines, voire des milliers de personnes travaillent alors sur le site, toutes recrutées par cette unité militaire secrète qui exige de ses membres une maîtrise poussée de l’anglais.

Les modes opératoires d’APT1

Car APT1 opère à l’échelle internationale, ciblant principalement des organisations anglophones, réparties sur quatre continents.

Les infrastructures mises à leur disposition permettent aux membres d’APT1 d’espionner simultanément des dizaines d’entreprises.

Leur but est de pouvoir accéder régulièrement aux réseaux piratés, durant des mois, voire parfois des années.

APT1 cible tous types de données stratégiques : plans technologiques, procédés de fabrication, résultats de tests, business plans, documents de tarification, accords de partenariat, mais également e-mails et carnets de contacts de dirigeants.

Leur mode opératoire se distingue par l’utilisation d’outils spécialisés destinés à subtiliser discrètement les e-mails de leurs victimes, comme les programmes GETMAIL ou MAPIGET.

Comme c’est fréquemment le cas dans les affaires d’espionnage cyber, la porte d’entrée se fait par une campagne de spear phishing, comprenez de l’hameçonnage ciblé. Après avoir collecté des informations sur la cible, les hackers basées à Shanghai envoient tous types d’e-mails avec en pièces jointes, un fichier malveillant. Une fois ouvert par une victime, le malware peut installer une porte dérobée (backdoor) sur le réseau.

Ce logiciel permet aux attaquants de contrôler le système à distance en envoyant des commandes via leur serveur dit de command and control (C2).

Une fois en place, la backdoor enclenche une connexion sortante vers le serveur des pirates. Une tactique qui contourne les pare-feux classiques, souvent configurés pour empêcher les attaques entrantes, mais beaucoup moins efficaces pour bloquer les communications depuis l’intérieur du réseau vers l’extérieur.

APT1 en quelques chiffres

Bien que moins actif depuis la seconde partie des années 2010, APT1 reste considéré comme une des plus grandes menaces ayant pesé sur les infrastructures critiques du monde entier.

Le groupe serait parvenu, entre autres, à dérober 6,5 térabits de données à une seule et unique organisation. L’intrusion avait alors duré 10 mois avant d’être désamorcée.

Un exemple qui détonne par la quantité de données volées, mais pas nécessairement par sa durée. Selon Mandiant, APT1 enregistrait une moyenne de persistance de 356 jours dans les infrastructures infiltrées. La discrétion du groupe lui aurait permis d’espionner une entreprise pendant 1764 jours, soit 4 ans et 10 mois.

Leurs campagnes de surveillance et de vols de données privilégiaient avant tout des secteurs clés comme l’IT, l’aéronautique, les télécommunications, l’énergie ou encore les administrations publiques.

Toute l’actu tech en un clin d’œil

Ajoutez Numerama à votre écran d’accueil et restez connectés au futur !