« Il n’y a pas une solution qui vous prémunisse à 100 % du risque d’être intercepté et écouté ». Voilà la mise en garde faite par le patron de la DGSE, les services secrets français. Nicolas Lerner évoquait à ce moment-là les applications de messagerie instantanée proposant du chiffrement de bout en bout. Mais est-ce qu’il faut pour autant les jeter à la poubelle ?

C’est un extrait qui a beaucoup circulé sur X (ex-Twitter) dans la journée du 10 novembre. Alors que la France commémore cette semaine les dix ans des attentats du 13 novembre 2015, France Inter recevait Nicolas Lerner, le patron de la Direction générale de la Sécurité extérieure (DGSE). L’occasion d’évoquer aussi d’autres sujets, dont la question du chiffrement.

Durant cet échange, le chef des services secrets français est aussi revenu sur les applications de messagerie utilisant le chiffrement de bout en bout — un principe cryptographique qui fait en sorte de protéger les messages grâce à des procédés mathématiques, afin qu’ils ne soient lus que par les personnes de la conversation.

Diverses applications se trouvent sur ce créneau, comme WhatsApp, Signal, Messenger, Instagram, Telegram, Google Messages, iMessage, Line, Viber, Wickr ou encore Wire. Parfois, le chiffrement de bout en bout requiert une activation spécifique (comme Telegram, où le mode n’est pas actif par défaut). Et parfois, il faut remplir certaines conditions préalables.

Aucune appli n’offre une confidentialité à 100 %

Or, malgré l’objectif fondamental du chiffrement de bout en bout, qui vise à tenir à l’écart tout le monde sauf l’expéditeur et le destinataire des messages, cette protection ne suffit pas. « Il n’y a pas d’application qui vous garantisse une confidentialité à 100 % de vos échanges », a ainsi prévenu Nicolas Lerner le 10 novembre.

« Un téléphone, c’est un espion, un mouchard que vous avez dans votre poche. Donc, il faut considérer […] que ce que vous échangez dans votre téléphone, les conversations que vous avez, les messages que vous avez, peuvent être interceptés », a-t-il ajouté. Et donc, potentiellement accessibles à des tiers, notamment des services de renseignement.

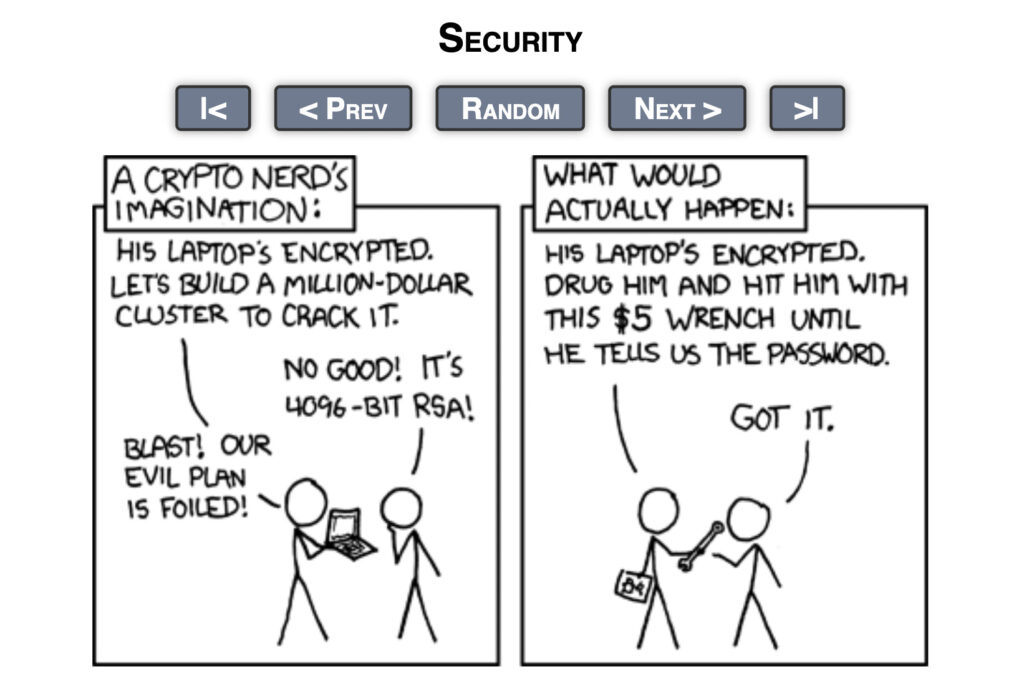

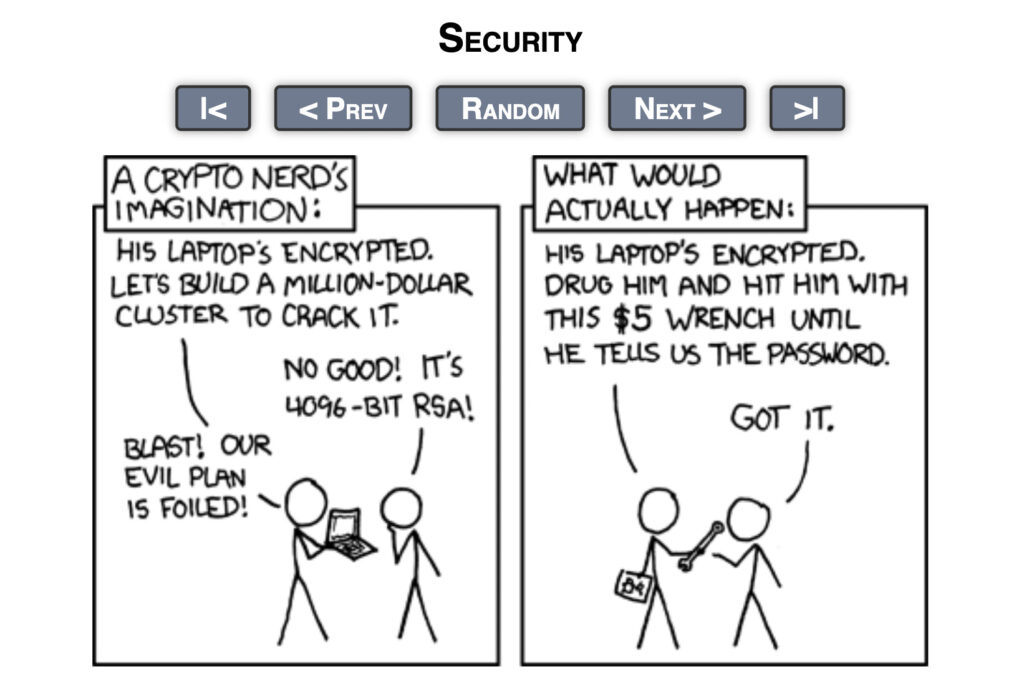

Mais comment ? Pas en cassant les opérations mathématiques qui servent au chiffrement de bout en bout, mais en suivant une autre stratégie que l’on peut résumer en un proverbe : Si la porte est fermée, alors il faut passer par la fenêtre. Et c’est en creux ce que dit le patron de la DGSE, en allant capter l’information à un autre niveau.

« Aujourd’hui, vous avez un certain nombre de logiciels, de solutions, soit commerciales, soit étatiques, qui permettent de capter ce que vous écrivez sur votre téléphone, avant que ce soit chiffré », a-t-il signalé. Dans ce cas de figure, le chiffrement de bout en bout n’est certes pas pris en défaut. Mais c’est un autre point faible qui est exploité.

Nicolas Lerner n’a pas détaillé les programmes auxquels il pensait. Mais vu la description, on peut penser à un outil servant à mémoriser la séquence de frappe sur les touches du clavier virtuel, ou bien à enregistrer tout ce qui est visible à l’écran. Un utilitaire capable de fouiller dans la mémoire vive du téléphone est également envisageable.

Il peut y avoir aussi d’autres stratagèmes : si le smartphone est déverrouillé, quelqu’un peut vous le prendre des mains et ouvrir l’application proposant du chiffrement de bout en bout. C’est aussi une faiblesse, certes indirecte. La pression judiciaire peut aussi jouer, notamment dans une garde à vue et une procédure vous visant.

Ainsi, refuser de communiquer le code de déverrouillage de son téléphone à la demande d’un officier de police judiciaire peut être constitutif d’une infraction en France (article 434-15-2 du Code pénal). Ce n’est ici pas un souci de faiblesse du protocole, mais c’est un sujet de droit qui peut retourner l’usage du chiffrement contre celui ou celle s’en servant, ce qui en fait une circonstance aggravante.

« Donc, aujourd’hui, il n’y a pas une solution qui vous prémunisse à 100 % du risque d’être intercepté et écouté », a prévenu le patron de la DGSE. Cela dit, ce commentaire suggère aussi en creux que les mécanismes servant au chiffrement de bout en bout n’ont pas été craqués. Du coup, cela oblige les services secrets à agir autrement. En clair, à passer par la fenêtre.

Cette solidité a aussi été confirmée à LCI le 10 novembre par Céline Berthon, cheffe de la Direction générale de la Sécurité intérieure (DGSI), service qui s’occupe notamment du contre-terrorisme. « Nous n’avons pas accès aux contenus chiffrés », a-t-elle indiqué, indiquant que cette résistance concerne « toutes les messageries chiffrées. »

Là encore, cela ne signifie pas que la DGSI est nécessairement démunie, mais qu’il faut agir à un autre niveau pour pouvoir lire les messages avant qu’ils ne passent par la case chiffrement. Cela peut nécessiter d’installer au préalable un mouchard, par exemple, intégrant des outils permettant de récupérer les informations recherchées.

Le chiffrement n’est pas la solution parfaite. Et alors ?

Si les remarques de Nicolas Lerner sont justes, il faut cependant les nuancer : certes, la DGSE a les moyens techniques de passer par la fenêtre, si la porte s’avère fermée à double tour. Est-ce que, pour autant, il faut en arriver à la conclusion que le chiffrement de bout en bout ne sert plus à rien, s’il y a des faiblesses à d’autres niveaux ?

En matière de sécurité informatique, la réponse à donner dépend souvent d’autres facteurs, à commencer par le modèle de menace auquel on fait face. Ce n’est pas la même chose si l’on est un individu lambda, un agent secret, une personnalité politique de premier plan, un patron d’un grand groupe du CAC 40 ou le président de la République.

Si, dans votre modèle de menace, votre adversaire est la DGSE, la CIA ou n’importe quel autre service étatique puissant, alors vous avez des besoins vraiment très spécifiques en matière de confidentialité et de cryptographie. Et il est clair que dans ce cas, les applis grand public sur des smartphones grand public sont de très mauvaises options.

Mais l’intérêt du chiffrement de bout en bout n’est pas de contrarier le travail des services.

Il sert aussi à accroître la protection de sa vie privée, se protéger des pirates cherchant à intercepter ou voler des données, se prémunir de la surveillance massive et abusive, garantir l’intégrité des échanges et limiter l’analyse et le ciblage des conversations, pour une raison ou pour une autre. Même si c’est un procédé imparfait, il rehausse globalement la protection des internautes, et ce n’est déjà pas si mal. Surtout face aux SMS.

Toute l’actu tech en un clin d’œil

Ajoutez Numerama à votre écran d’accueil et restez connectés au futur !